DELITOS.

Definición: El

delito informático, o crimen electrónico, es el término genérico para aquellas

operaciones ilícitas realizadas por medio de Internet o que tienen como

objetivo destruir y dañar ordenadores, medios electrónicos y redes de Internet.

Sin embargo, las categorías que definen un delito informático son aún mayores y

complejas y pueden incluir delitos tradicionales como el fraude, el robo,

chantaje, falsificación y la malversación de caudales públicos en los cuales

ordenadores y redes han sido utilizados. Con el desarrollo de la programación y

de Internet, los delitos informáticos se han vuelto más frecuentes y

sofisticados.

Definición: El

delito informático, o crimen electrónico, es el término genérico para aquellas

operaciones ilícitas realizadas por medio de Internet o que tienen como

objetivo destruir y dañar ordenadores, medios electrónicos y redes de Internet.

Sin embargo, las categorías que definen un delito informático son aún mayores y

complejas y pueden incluir delitos tradicionales como el fraude, el robo,

chantaje, falsificación y la malversación de caudales públicos en los cuales

ordenadores y redes han sido utilizados. Con el desarrollo de la programación y

de Internet, los delitos informáticos se han vuelto más frecuentes y

sofisticados.

v TIPOS DE DELITOS

Cuando transcurren los plazos

razonables, luego de que el consumidor pagó el precio, pero no recibió producto

que compró, entonces se comienza a pensar en el ámbito penal. Si se utilizan

artilugios informáticos como herramientas para inducir en error a los

internautas, cómodamente estos artificios se pueden interpretar como estratagemas,

usados para inducir en error al usuario, y de esa manera el reato se percibe

como estafa.

Cuando transcurren los plazos

razonables, luego de que el consumidor pagó el precio, pero no recibió producto

que compró, entonces se comienza a pensar en el ámbito penal. Si se utilizan

artilugios informáticos como herramientas para inducir en error a los

internautas, cómodamente estos artificios se pueden interpretar como estratagemas,

usados para inducir en error al usuario, y de esa manera el reato se percibe

como estafa.

Se trata de adquirir

información confidencial en forma fraudulenta, duplicando la apariencia de

sitios web para hacerse pasar por una entidad de confianza, y así solicitar al

cliente la actualización de su información.

Se trata de adquirir

información confidencial en forma fraudulenta, duplicando la apariencia de

sitios web para hacerse pasar por una entidad de confianza, y así solicitar al

cliente la actualización de su información.

Existen hipótesis de

falsificación que se traducen en suplantación de identidad, aun cuando ni

siquiera se han presentado físicamente los documentos, ya que alcanza con la

mera introducción de números en un formulario, y se destaca que, por ejemplo,

la utilización –en Estados Unidos- del número de seguro social como documento

de identificación, da lugar a que quien tenga ese número y el nombre de la

persona a que corresponde, entonces podría conseguir un provecho económico en

perjuicio ajeno.

Existen hipótesis de

falsificación que se traducen en suplantación de identidad, aun cuando ni

siquiera se han presentado físicamente los documentos, ya que alcanza con la

mera introducción de números en un formulario, y se destaca que, por ejemplo,

la utilización –en Estados Unidos- del número de seguro social como documento

de identificación, da lugar a que quien tenga ese número y el nombre de la

persona a que corresponde, entonces podría conseguir un provecho económico en

perjuicio ajeno.

AMENAZAS.

EJEMPLO.

Los hackers amenazaron con

publicar todos los datos si la compañía, junto con otra que también es

propiedad de Avid Life Media, no cerraba de forma permanente. Así que la

filtración de los datos no solo afectó al CEO de Ashley Madison, sino también a

los 27 millones de usuarios de la página. A raíz de esto, dos informes no

oficiales reportaban suicidios que tuvieron que ver con las filtraciones e

intentos de extorsión de los hackers.

Los hackers amenazaron con

publicar todos los datos si la compañía, junto con otra que también es

propiedad de Avid Life Media, no cerraba de forma permanente. Así que la

filtración de los datos no solo afectó al CEO de Ashley Madison, sino también a

los 27 millones de usuarios de la página. A raíz de esto, dos informes no

oficiales reportaban suicidios que tuvieron que ver con las filtraciones e

intentos de extorsión de los hackers.

Definición: El

delito informático, o crimen electrónico, es el término genérico para aquellas

operaciones ilícitas realizadas por medio de Internet o que tienen como

objetivo destruir y dañar ordenadores, medios electrónicos y redes de Internet.

Sin embargo, las categorías que definen un delito informático son aún mayores y

complejas y pueden incluir delitos tradicionales como el fraude, el robo,

chantaje, falsificación y la malversación de caudales públicos en los cuales

ordenadores y redes han sido utilizados. Con el desarrollo de la programación y

de Internet, los delitos informáticos se han vuelto más frecuentes y

sofisticados.

Definición: El

delito informático, o crimen electrónico, es el término genérico para aquellas

operaciones ilícitas realizadas por medio de Internet o que tienen como

objetivo destruir y dañar ordenadores, medios electrónicos y redes de Internet.

Sin embargo, las categorías que definen un delito informático son aún mayores y

complejas y pueden incluir delitos tradicionales como el fraude, el robo,

chantaje, falsificación y la malversación de caudales públicos en los cuales

ordenadores y redes han sido utilizados. Con el desarrollo de la programación y

de Internet, los delitos informáticos se han vuelto más frecuentes y

sofisticados.

v TIPOS DE DELITOS

1. Incumplimientos

contractuales y delito de estafa.

Cuando transcurren los plazos

razonables, luego de que el consumidor pagó el precio, pero no recibió producto

que compró, entonces se comienza a pensar en el ámbito penal. Si se utilizan

artilugios informáticos como herramientas para inducir en error a los

internautas, cómodamente estos artificios se pueden interpretar como estratagemas,

usados para inducir en error al usuario, y de esa manera el reato se percibe

como estafa.

Cuando transcurren los plazos

razonables, luego de que el consumidor pagó el precio, pero no recibió producto

que compró, entonces se comienza a pensar en el ámbito penal. Si se utilizan

artilugios informáticos como herramientas para inducir en error a los

internautas, cómodamente estos artificios se pueden interpretar como estratagemas,

usados para inducir en error al usuario, y de esa manera el reato se percibe

como estafa.

Los ejemplos más frecuentes en

la red son los siguientes:

·

Felicitaciones usted es el visitante 1.000.000.

Haga click aquí para cobrar su premio.

·

Usted ha ganado el nuevo Iphone 4 en nuestro

sorteo mensual. Haga click aquí para cobrar su premio.

Existen modalidades en que el

engaño no recae sobre la persona física, por lo que la estafa es inaplicable.

Tal es el caso de la Denegación de Servicio de Nombres de Dominio, porque es al

sistema al que se le hace caer en error. El sujeto ha modificado de tal manera

los códigos del sitio web, que logra desviar al internauta a un sitio web

distinto de aquel que tecleó.

2. Phishing

o simulación de identidad online.

Se trata de adquirir

información confidencial en forma fraudulenta, duplicando la apariencia de

sitios web para hacerse pasar por una entidad de confianza, y así solicitar al

cliente la actualización de su información.

Se trata de adquirir

información confidencial en forma fraudulenta, duplicando la apariencia de

sitios web para hacerse pasar por una entidad de confianza, y así solicitar al

cliente la actualización de su información.

Se han observado tres formas

de phishing que podrían describirse de esta manera:

- Copia idéntica de un sitio web y solicitud de autenticación o actualización de datos (cambio de nombres del sitio original para que sean similares, o uso de rutinas de javascript para que se apliquen al abrir el sitio original, sobrescribiendo la dirección real en la del sitio web simulado).

- Spoofing o ataque homógrafo (el nombre de dominio es muy similar al original, por ejemplo, cambiando la letra “I” por el número “1”, una diferencia casi imperceptible para el usuario).

- Lavado de dinero a través de ofertas de trabajo en casa con alta rentabilidad (se ofrece en Internet grandes sumas de dinero a quien identifique su número de cuenta para el pago).

3. Falsificación

de documentos electrónicos.

Existen hipótesis de

falsificación que se traducen en suplantación de identidad, aun cuando ni

siquiera se han presentado físicamente los documentos, ya que alcanza con la

mera introducción de números en un formulario, y se destaca que, por ejemplo,

la utilización –en Estados Unidos- del número de seguro social como documento

de identificación, da lugar a que quien tenga ese número y el nombre de la

persona a que corresponde, entonces podría conseguir un provecho económico en

perjuicio ajeno.

Existen hipótesis de

falsificación que se traducen en suplantación de identidad, aun cuando ni

siquiera se han presentado físicamente los documentos, ya que alcanza con la

mera introducción de números en un formulario, y se destaca que, por ejemplo,

la utilización –en Estados Unidos- del número de seguro social como documento

de identificación, da lugar a que quien tenga ese número y el nombre de la

persona a que corresponde, entonces podría conseguir un provecho económico en

perjuicio ajeno.EJEMPLO.

La página W.E.B. La

herramienta Express fue falsificada utilizando la técnica Vhishing, que

consiste en crear páginas W.E.B., similares a otras de reconocida solvencia,

pero con una pequeña variación en el nombre del dominio registrado, induciendo

a error a los usuarios que pensaban que estaban accediendo a la página W.E.B.,

original en lugar de una simulada. Los culpables son una pareja

de jóvenes que ronda los 25 años de edad que se han identificado con 286

cuentas bancarias empleadas para canalizar el dinero estafado y con 39 páginas

W.E.B., fraudulentas.

AMENAZAS.

Definición: Un virus es un

código maligno o un software malintencionado, que tiene por objeto alterar el

normal funcionamiento de la computadora, sin el permiso o el conocimiento del

usuario. Los virus destruyen la información que la computadora contiene,

existen otros virus los cuales son inofensivos, pero si son molestos.

1. Malware.

Se trata de un software que

tiene como objetivo infiltrarse o dañar un ordenador sin el consentimiento de

su propietario. Mediante este sistema se puede obtener la clave de usuario y

contraseña o incluso programas que corrompen las infraestructuras de navegación

y redirigen a usuarios a web falsas.

2. Robo

de propiedad intelectual.

La propiedad intelectual es

uno de esos elementos que siempre se encuentran en riesgo de robo por lo cual

requieren del copyright. Para prevenir esta amenaza, es ideal auditar y

patentar los contenidos y sitios para reducir los riesgos.

3. Hackeo.

El número de usuarios de

internet ha crecido, así como el número de personas que deciden comprar por

internet y ello ha fomentado que actividades como el hacking y el phishing vaya

también en aumento. Para proteger a los negocios, es necesario trabajar en la

integración de certificados de seguridad e implementar una cultura de

prevención de riesgos de ciberseguridad.

EJEMPLO.

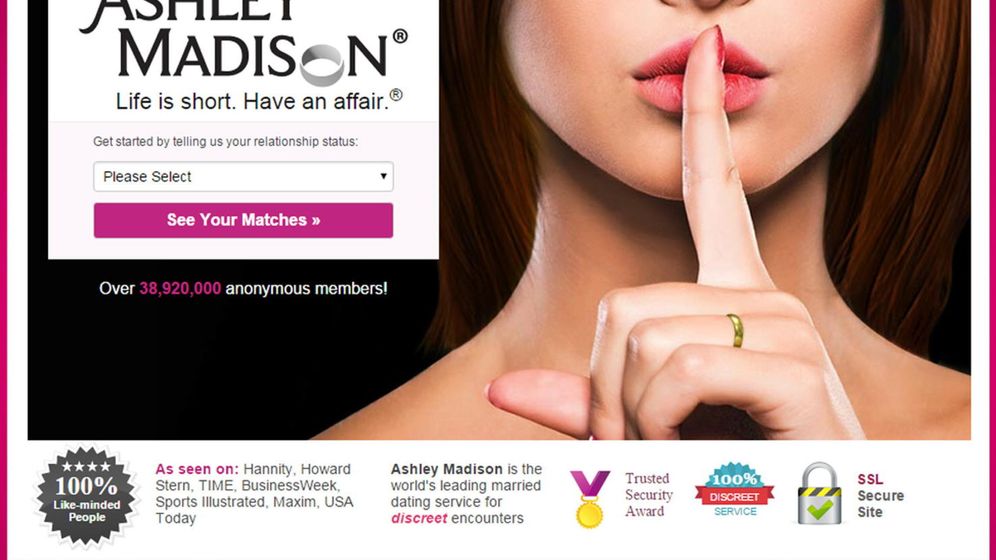

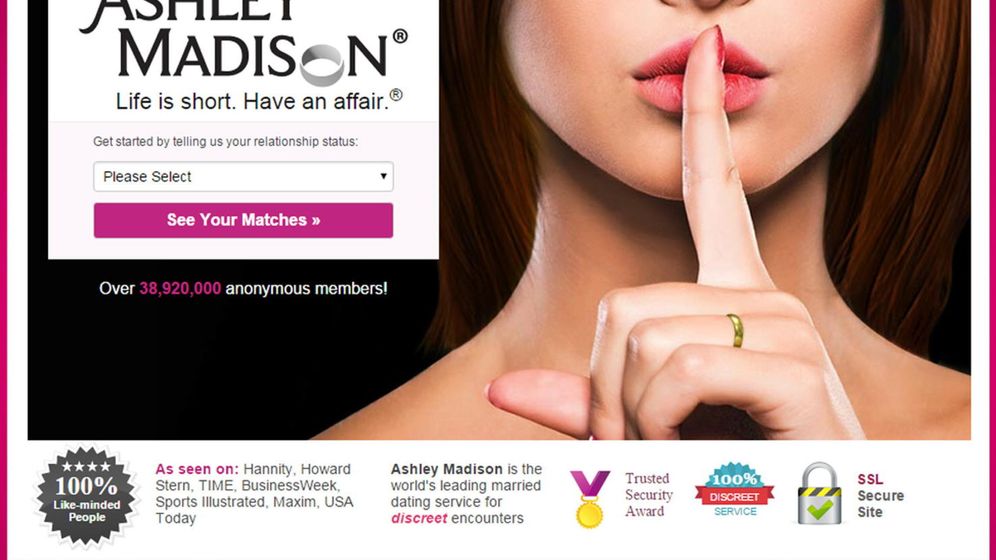

El servicio canadiense de

citas online, Ashley Madison, fue atacada en 2015. Un par de hackers llamados

“The Impact Team” (El Equipo Impacto) robó los datos de todos los usuarios.

Esto incluía direcciones de correo, nombres, direcciones postales, fantasías

sexuales y tarjetas de crédito.

Los hackers amenazaron con

publicar todos los datos si la compañía, junto con otra que también es

propiedad de Avid Life Media, no cerraba de forma permanente. Así que la

filtración de los datos no solo afectó al CEO de Ashley Madison, sino también a

los 27 millones de usuarios de la página. A raíz de esto, dos informes no

oficiales reportaban suicidios que tuvieron que ver con las filtraciones e

intentos de extorsión de los hackers.

Los hackers amenazaron con

publicar todos los datos si la compañía, junto con otra que también es

propiedad de Avid Life Media, no cerraba de forma permanente. Así que la

filtración de los datos no solo afectó al CEO de Ashley Madison, sino también a

los 27 millones de usuarios de la página. A raíz de esto, dos informes no

oficiales reportaban suicidios que tuvieron que ver con las filtraciones e

intentos de extorsión de los hackers.

Comentarios

Publicar un comentario